⚠️一次凌晨的主机安全警报:从挖矿木马到 Next.js 漏洞

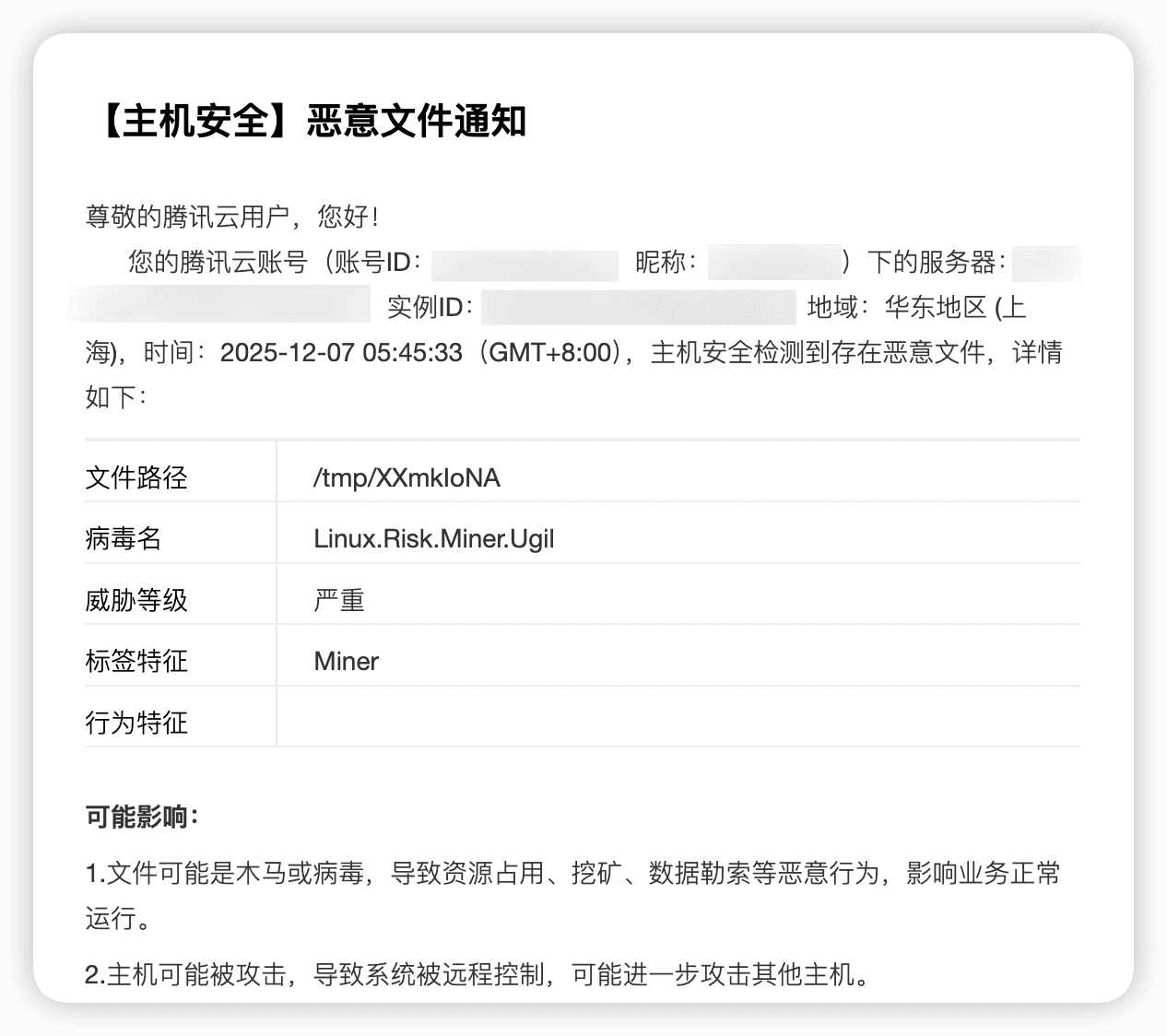

今天清晨刚睁眼,就被腾讯云的一条「恶意文件通知」吓醒。

这意味着什么?

简单讲:有人可能正在利用你的服务器挖矿、控制、甚至准备进一步攻击。

作为开发者/维护者,这是最不想看到的事情之一。

🧨 1. 事件回顾:凌晨 5:45 的安全告警

告警来自腾讯云主机安全系统(HSS),检测到服务器内出现疑似挖矿木马文件。

挖矿木马的典型危害包括:

📉 服务器 CPU 和内存被大量占用(导致业务异常、用户访问缓慢)

📡 黑客开启后台连接,进一步控制服务器

🔗 服务器可能被当作跳板,攻击其他主机

💸 云资源被耗尽,费用莫名上涨

而且路径在 /tmp/... —— 临时目录是攻击者最喜欢下手的地方,因为很多进程有权限写入,并且常被忽视。

🐛 2. 可疑点:这与 Next.js 的最新漏洞是否有关?

最近 Next.js 官方发布了一条严重安全公告:

👉 CVE-2025-66478:软件供应链相关漏洞

详情参考(官方链接):https://nextjs.org/blog/CVE-2025-66478

只要你的项目使用了 Next.js 的 App Router + React Server Components,就可能被攻击者通过一个普通 HTTP 请求,在未经认证、无需权限的情况下,触发服务器执行任意代码 —— 也就是说,仅使用默认配置,就可能被“远程接管服务器”。

得到补丁的版本已经发布,但如果你仍使用 15.x / 16.x,或 14.x 的 canary 版本,请务必升级或回退。

虽然目前没有确凿证据表明本次入侵与该漏洞直接相关,但以下几点值得注意:

该漏洞属于高风险供应链攻击面

可能影响构建产物、包依赖或运行环境

近期许多社区用户反馈遭遇类似恶意文件

出于谨慎,我已经对 Next.js 进行了版本升级,消除了潜在风险点。

🏁 结语:安全永远不是“配置完就完事了”

线上服务器的安全,不是“一劳永逸”,

而是一个持续迭代的过程。

漏洞每天都在出现,攻击者每天都在扫描,而你唯一能做的,就是保持更新、保持警惕、保持审查。